22 خطوة لحماية WordPress: أمان مكافحة القرصنة

لقد قمنا بتجميع التوصيات لحماية WordPress الخاص بك قدر الإمكان . نظرًا لكونك مدير المحتوى الأكثر استخدامًا في العالم ، فمن الشائع جدًا أن تتلقى هجمات من المتسللين والقوة الغاشمة والروبوتات. إذا تم وضع علامة على جميع الخيارات افتراضيًا ، فقد تواجه مشكلة أمان تتركك بدون صفحة ويب أو تتضمن تعليمات برمجية ضارة. تعرف على أي من هذه الإجراءات يمكنك القيام به لتكون أكثر حماية

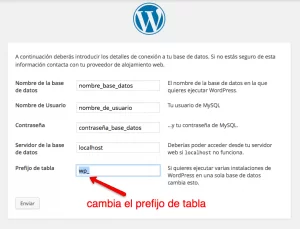

1. لا تستخدم البادئة wp_ لقاعدة البيانات

منذ اللحظة الأولى لتثبيت WordPress ، يجب عليك تحديد سلسلة من المعلومات التي يجب عليك إدخالها حتى يتواصل WordPress مع قاعدة البيانات.

يتم توفير معظم هذه المعلومات بواسطة موفر الاستضافة ، مثل اسم قاعدة البيانات واسم المستخدم وكلمة المرور الخاصة بها. ولكن هناك قرار يجب اتخاذه: حدد بادئة الجداول التي سيتم إنشاؤها لـ WordPress.

بشكل افتراضي ، تكون البادئة المعروضة على هذه الشاشة wp_، لذلك ستكون الجداول الخاصة بك مثل wp_options، wp_comments، wp_postsإلخ.

وبالطبع ، هذا شيء يعرفه كل متسلل ، وهي معلومات مجانية نقدمها لأي مهاجم محتمل ، والذي يعرف أنه إذا لم تقم بتثبيت آمن ، فإن جداول WordPress – القياسية – ستحتوي على هذه الأسماء الكاملة إذا لم تقم بتغيير البادئة.

لذا فإن أول مكان يجب أن تبدأ فيه تأمين WordPress هو قبل أن تقوم بتثبيته ، في هذه الخطوة: قم بتغيير بادئة الجدول الافتراضية ( wp_) إلى شيء من اختيارك ، على سبيل المثال wptabla_أو X1jM_أي شيء تريده. الشيء المهم ليس كم هو طويل أو معقد ولكن ، على الأقل ، لا تترك البادئة الافتراضية.

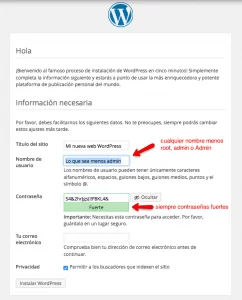

2. لا تستخدم المستخدم المسؤول للوصول إلى WordPress

أحد القرارات الأخرى التي يتعين علينا اتخاذها أثناء تثبيت WordPress هو اسم المستخدم الأول الذي يمكنه الوصول إلى إدارة موقعنا على الويب ، وهو مستخدم يتمتع افتراضيًا بأذونات إدارة كاملة.

لسنوات ، قدم WordPress اسم مستخدم افتراضيًا ، بالطبع ، لا يجب عليك استخدامه. لذلك عند اختيار اسم المستخدم الأول الخاص بك للوصول إلى WordPress ، لا تختر تلك الأسماء الشائعة لهذه المهمة ، مثل admin ، Admin ، root ، وما إلى ذلك ، نظرًا لأنهم أول من يريد المتسلل امتلاك الإرادة تحقق من موقع الويب الخاص بك.

3. استخدم كلمة مرور قوية

أعلم أنه من الصعب جعلك تستمع إلي بهذه الحيلة الأساسية جدًا ، ولكن من الضروري أن تدرك أنه كلما كان من الأسهل تذكر كلمة المرور (بالنسبة لك) ، سيكون ذلك أيضًا أسهل من الوصول التلقائي للقوة الغاشمة من المهاجمين يحصلون عليه.

يشتمل WordPress ، في أحدث إصداراته ، على أداة إنشاء كلمات مرور قوية و “يقترح” عليك استخدامها. سيكون هذا دائمًا الخيار الأفضل. ومع ذلك ، يمكنك تخطي هذه التوصية ووضع كلمة مرور بسيطة وغير آمنة ، ولكنك سترتكب الخطأ الأمني الرئيسي والأكثر أهمية لجميع الأخطاء المحتملة.

حاليًا ، ليس من الضروري استخدام كلمات مرور سهلة ، لأن جميع المتصفحات تتيح لك إمكانية تذكرها على جهاز الكمبيوتر الخاص بك. لذلك استخدم دائمًا كلمات مرور قوية ، تحتوي على أحرف صغيرة وأحرف كبيرة وأرقام وأحرف خاصة.

إذا كان لديك العديد من المستخدمين المسجلين ، فيمكنك حتى فرض تغيير كلمات المرور بحيث تكون جميعها آمنة ، بما في ذلك كلمات المسؤولين. فمثلا:

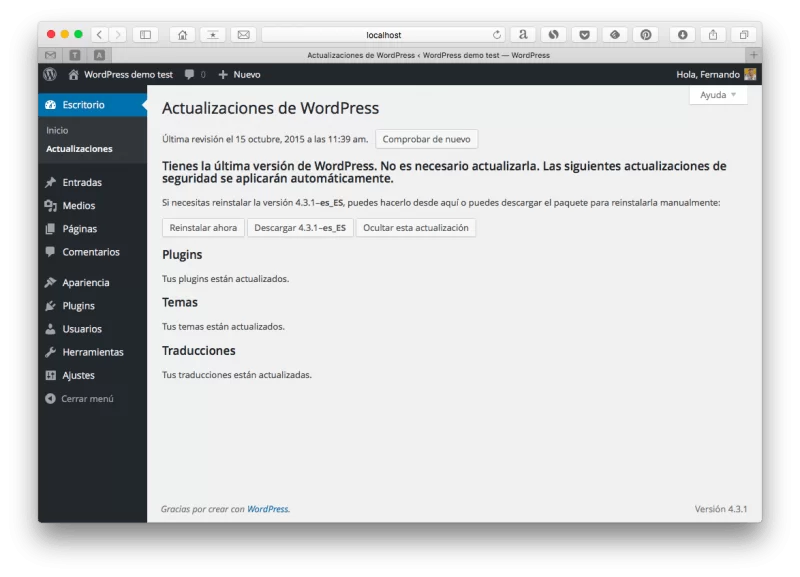

4. استخدم دائمًا أحدث إصدار من WordPress

إذا كان هناك شيء خطير ، فهو يعمل على شبكة بها برامج قديمة أو محدثة بشكل غير كافٍ. عادةً ما يهاجم المتسللون بشكل أساسي المواقع ذات الإصدارات القديمة ، غير المحدثة ، لأنهم عادةً ما يكونون أكثر عرضة للخطر من خلال عدم دمج الحماية الكافية لأنواع الهجوم المعروفة.

لحسن الحظ ، يقدم WordPress نظام تحديث تلقائي ، لكل من نواة WordPress نفسها وللمكونات الإضافية والسمات.

بشكل افتراضي ، لن تقلق بشأن صيانة WordPress وتحديثات الأمان ، كما تفعل دون تدخل منك. سيُعلمك ببساطة عندما يتم تحديثه. ولكن سيتعين عليك ، حتى بنقرة بسيطة ، إجراء التحديثات لما يسمى بالإصدارات “الرئيسية”.

على سبيل المثال ، لا تحتاج إلى تدخلك للتحديث من الإصدار 4.3.1 إلى 4.3.2 ، يقوم WordPress بتحديثها لك. لكن نعم من 4.3.x إلى 4.4 ، على الرغم من أن العملية سريعة وبسيطة مثل الضغط على زر.

[غرد على تويتر “يهاجم المخترقون بشكل أساسي مواقع الويب ذات الإصدارات القديمة لأنها أكثر عرضة للخطر”]5. تحديث الإضافات المثبتة

WordPress آمن ، ومن الطبيعي أن يكون الأمر كذلك لأن هناك مجتمعًا كبيرًا يهتم بصيانته وتطويره ونموه ، لكن الشيء نفسه لا يحدث مع المكونات الإضافية.

بغض النظر عن مدى استخدام المكون الإضافي على نطاق واسع ، يوجد خلفه عدة مرات مبرمج واحد ، لأسباب واضحة ، ليس لديه الموارد أو الوقت لتحديث المكون الإضافي الخاص به دائمًا.

لهذا السبب ، فإن المسار الرئيسي للدخول للهجمات على تثبيت WordPress يكون في الغالب من خلال المكونات الإضافية غير المحدثة .

يقدم لنا WordPress نظام تحذير وتحديثات تلقائية للمكونات الإضافية المثبتة ، لذلك عندما ترى أنه يحتاج إلى التحديث ، لا تفكر في ذلك.

إذا كنت لا تستخدم المكونات الإضافية من الدليل الرسمي ، فمن المحتمل ألا يحدد WordPress تلقائيًا ما إذا كانت هناك تحديثات متاحة. في هذه الحالة يجب أن تكون على علم بموقع المطور.

6. قم بتحديث المظهر النشط

نفس القدر من الأهمية هو أن تستخدم دائمًا إصدارًا محدثًا من السمة النشطة ، حيث يعلم المتسللون أنهم لا يتغيرون كثيرًا ، مما يمنحهم الوقت للتعلم من التعليمات البرمجية الخاصة بك وابتكار طرق لجعل حياتك أكثر تعقيدًا وحتى يوقعك في مشكلة.

إذا كنت تستخدم موضوعًا من الدليل الرسمي ، فسيقوم WordPress مرة أخرى بإعلامك بالتحديثات. وإذا كنت تستخدم مكونًا إضافيًا حصلت عليه على موقع آخر ، فيجب أن تكون على دراية بأخبار منشئه لتحديثه عند وجود أخبار.

7. لا تستخدم الإضافات أو السمات التي عفا عليها الزمن

أحد أهم مصادر الثغرات الأمنية هو المكونات الإضافية والسمات التي عفا عليها الزمن أو التي هجرها مطوروها. تحقق بشكل متكرر من صفحة مطور السمة والمكونات الإضافية لمعرفة ما إذا كانوا قد قاموا مؤخرًا بتحديث منتجهم ، وإذا لم يكن الأمر كذلك ، فابحث عن بديل يقدم لك نفس المزايا .

إذا كنت تستخدم السمات والإضافات من دليل WordPress الرسمي ، فستجد جميع المعلومات المتاحة ، مثل تاريخ آخر تحديث والتوافق مع أحدث إصدارات WordPress.

بالإضافة إلى ذلك ، يزيل دليل WordPress الرسمي تلقائيًا المكونات الإضافية والسمات التي لم يتم تحديثها منذ أكثر من عامين ، وهو ضمان إضافي.

إذا كنت تستخدم السمات والمكونات الإضافية التي تم تنزيلها من مواقع أخرى ، فيجب عليك التحقق منها على موقع الويب الخاص بك وتثبيت أي تحديثات يدويًا.

8. حذف الإضافات والسمات التي لا تستخدمها

تماشياً مع الإجراء السابق ، من الخطر تثبيت المكونات الإضافية والسمات غير النشطة ، لسبب بسيط هو أننا سنولي اهتمامًا أقل لها من خلال عدم نشاطنا. لا يشغلون مساحة في الاستضافة فحسب ، بل هم أيضًا بوابة إلى نقاط الضعف المحتملة على موقع الويب الخاص بك.

السمة النشطة الوحيدة التي يجب تركها مثبتة هي أحدث سمة افتراضية لـ WordPress متاحة ( حاليًا Twenty Fifteen ) ، وهي قاعدة حماية إضافية لموقع الويب الخاص بك ، لأنه إذا اكتشف WordPress مشكلة في المظهر النشط الخاص بك ولا يمكن تحميله ، فسيحاول التنشيط تلقائيًا الموضوع الافتراضي إذا وجد أنه مثبت.

9. قم بتنزيل المكونات الإضافية والسمات من المواقع الآمنة

المكان الأكثر أمانًا لتنزيل المكونات الإضافية والسمات هو الدليل الرسمي ، الذي قمت في عناوينه بتحديث الإصدارات الأخيرة والتحقق منها والآمنة. هذه هي السمات والإضافات التي يمكنك تثبيتها من المثبت المضمن في WordPress الخاص بك ، ويمكنك أيضًا زيارتها على العناوين التالية:

https://es.wordpress.org/plugins/

https://es.wordpress.org/themes/

بالإضافة إلى ذلك ، هناك أسواق للسمات والمكونات الإضافية مثل Envato أو Woothemes أو Elegant Themes ، ذات جودة عالية وعناية بمنتجاتها.

بالطبع ، لا تقم أبدًا بتنزيل المكونات الإضافية والسمات من شبكات P2P مثل Torrent أو eMule ، فعادة ما تكون جميعها مصابة بالفيروسات والبرامج الضارة.

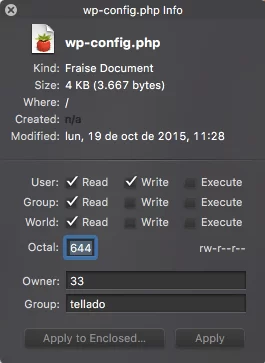

10. حماية ملف تكوين WordPress

يحتوي ملف تكوين WordPress ، ملف wp-config.php ، على معلومات حساسة للغاية حول الخادم الخاص بك:

- اسم قاعدة البيانات

- مستخدم قاعدة البيانات

- كلمة مرور قاعدة البيانات

- بادئة جداول قاعدة البيانات.

لهذا السبب من الضروري حمايته من العيون الخارجية وبالطبع من التعديلات غير المرغوب فيها .

للقيام بذلك ، يمكنك تنفيذ الإجراءات التالية:

- انقله إلى مجلد أعلى ، بحيث إذا كان موجودًا في … / public_html / mydomain.es / path ، فانقله إلى المجلد … / public_html / .

- اكتبها وقم بحمايتها عن طريق تغيير الأذونات إلى 444.

- أضف القواعد التالية إلى ملف Apache .htaccess لمنع الوصول غير المرغوب فيه:

-

<Files wp-config.php> order allow,deny deny from all </Files>

-

11. حماية مجلد الملفات المرفوعة

يعد مجلد التحميلات ، الموجود في المسار yoursite.es/wp-content/uploads ، حيث يتم تحميل الصور والمستندات التي ترفقها بمشاركات WordPress ، الأكثر عرضة للهجمات. لذلك من المهم جدًا حمايته لمنع الفيروسات أو البرامج النصية الضارة من التنفيذ منه.

لا يسمح WordPress بتحميل الملفات القابلة للتنفيذ إلى هذا المجلد افتراضيًا ، ولكن هناك تقنيات يستخدمها المتسللون لتجاوز هذه القاعدة. لذلك يجب أن نطبق حماية إضافية ، ونحدد صراحة امتدادات الملفات التي يمكن تحميلها عليها.

للقيام بذلك ، سنضيف سطور التعليمات البرمجية التالية إلى ملف تكوين Apache .htaccess المخفي ، الموجود في المجلد حيث قمت بتثبيت WordPress:

<Files ~ ".*\..*"> Order Allow,Deny Deny from all </Files> <FilesMatch "\.(jpg|jpeg|jpe|gif|png|bmp|tif|tiff|doc|pdf|rtf|xls|numbers|odt|pages|key|zip|rar)$"> Order Deny,Allow Allow from all </FilesMatch>

12. عمل نسخ احتياطية

إذا كانت هناك قاعدة ثابتة في الأمان ، فهي أنه بغض النظر عن الإجراءات التي تطبقها ، ستكون هناك دائمًا بعض الثغرات الأمنية الجديدة التي لا نتمتع بالحماية من أجلها ، وسنكون دائمًا على بعد خطوة واحدة وراء الهجمات الضارة. لذلك ، في حالة وقوع كارثة ، فإن الشيء الوحيد الذي يمكن أن ينقذنا من خسارة نهائية لجميع محتوياتنا هو الحصول على نسخ احتياطية .

تحقق من أن مزود استضافة الويب الخاص بك لديه نسخ احتياطية تلقائية كاملة. بالإضافة إلى ذلك ، قم بتثبيت مكون إضافي احتياطي مثل BackWPup ، والذي يسمح لك بجدولة مهام نسخ احتياطي مختلفة ، والقدرة على حفظ نسخك على خادم آخر ، أو إرسالها عبر البريد الإلكتروني ، أو حتى أتمتة حفظها في الخدمات السحابية مثل DropBox و Amazon S3 أو Google Drive ، من بين أمور أخرى.

[غرد “لتجنب الهجمات من الغرباء على WordPress الخاص بك ، القاعدة رقم 1 هي أن يكون لديك نسخ احتياطية”]13. الحد من محاولات الوصول

يتم تنفيذ معظم الهجمات الحالية ضد مواقع WordPress من خلال محاولات وصول ضخمة من خلال شاشة تسجيل الدخول ، لذلك من الضروري حماية الوصول الداخلي إلى WordPress الخاص بك.

للقيام بذلك ، يمكننا تطبيق إجراءات أمنية مختلفة:

- قم بتعطيل تسجيل المستخدم ، وبالتالي منع المستخدمين المؤذيين من الاستفادة من الثغرات الأمنية المحتملة للحصول على أذونات إضافية لتثبيتك وإمكانية إجراء تغييرات عليه.

- أضف نظام تحقق بشري مثل reCaptcha ، والذي يمنع الوصول غير المرغوب فيه من الأجهزة الآلية التي تحاول الوصول إلى موقعك.

- قم بتثبيت مكون إضافي لمنع محاولات الوصول الهائلة مثل محاولات تسجيل الدخول المحدودة أو وحدة حماية JetPack أو الأدوات المساعدة المماثلة من معظم المكونات الإضافية للأمان ، بحيث تمنع هذا النوع من الهجوم.

14. تثبيت البرنامج المساعد للأمان

يتم تضمين العديد من إجراءات الحماية التي يمكننا تطبيقها على تثبيت WordPress الخاص بنا في المكونات الإضافية المتخصصة في تأمين WordPress.

يحتوي معظمها على إعدادات لمنع هجمات القوة الغاشمة وإدخالات التعليمات البرمجية وتعديلات ملفات النظام ، بما في ذلك أنظمة التحذير حتى يتم إخطارك بأي هجوم محتمل قيد التقدم.

الأكثر الموصى بها هي ما يلي:

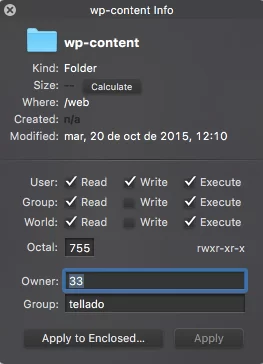

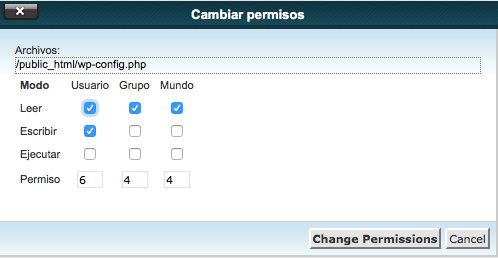

15. استخدم أذونات الملفات والمجلدات الآمنة

بشكل افتراضي ، يطبق WordPress أذونات القراءة والكتابة على الملفات والمجلدات ، والتي يمكن تعديلها أحيانًا ، إما تلقائيًا عن طريق بعض المكونات الإضافية ، أو يدويًا عن طريق تحميل الملفات بنفسك من أدوات cPanel المساعدة أو حتى من خلال عملاء FTP.

الأذونات الافتراضية التي يجب أن تمتلكها الملفات والمجلدات في WordPress هي كما يلي:

- المحفوظات: 644

- المجلدات: 755

إذا كان لدى أي ملف أو مجلد المزيد من الأذونات ، فسيكون مصدرًا محتملاً للثغرات الأمنية. ستحتاج إلى تغييرها إلى الأذونات الافتراضية من مدير ملفات cPanel أو عميل FTP المفضل لديك.

16. استخدم وكيلاً عكسيًا مثل CloudFlare

الإجراء الذي لن يؤدي فقط إلى تحسين الأمان ولكن أيضًا أمان WordPress هو استخدام خدمة CDN ، أو شبكة توصيل المحتوى عن بُعد مثل CloudFlare ، مع خطة مجانية كاملة ومكونات إضافية تسهل تكاملها مع WordPress.

بالإضافة إلى تقديم نظام تخزين مؤقت قوي للغاية ، فإنه يشتمل أيضًا على تدابير حماية مثل ما يلي:

- التعتيم على البريد الإلكتروني ، وتجنب الاستيلاء على عناوين البريد الإلكتروني المعروضة على موقع الويب الخاص بك

- حظر عناوين IP للزائرين الذين يشتبه في كونهم مهاجمين

- دائمًا متصل بالإنترنت ، لعرض نسخة مخبأة من موقع الويب الخاص بك حتى عندما تتعرض للهجوم قيد التقدم

17. قم بإنشاء حساب في Google Search Console

أدوات مشرفي المواقع القديمة من Google ، المعروفة الآن باسم Google Search Console ، بالإضافة إلى الأدوات الأساسية لتحليل وتحليل موقع الويب الخاص بك ، توفر حماية إضافية لـ WordPress الخاص بك.

باختصار ، من الضروري أن تقوم بتسجيل موقعك في Search Console حتى تُعلمك Google بما يلي:

- تحديثات ووردبريس

- حقن رمز

- إشعارات مشاكل الاستخدام

- مشاكل السرعة

تسمح المكونات الإضافية مثل Yoast SEO أو All in one SEO pack بدمج WordPress مع Search Console بطريقة بسيطة.

18. منع وصول رشاش

إذا سمحت لسبب ما بتسجيل المستخدم في WordPress الخاص بك ، فيجب عليك حماية نفسك من أولئك المعروفين باسم sploggers ، أو المستخدمين الذين يسجلون بشكل كبير على مواقع الويب لمحاولة الوصول إلى التكوين الخاص بهم أو إضافة تعليقات البريد العشوائي أو حتى حقن البرامج الضارة .

الحل النهائي لهذا النوع من المستخدمين ، بالطبع ، هو عدم تمكين تسجيل المستخدم (السلوك الافتراضي لـ WordPress). ولكن إذا قمت بتمكين التسجيل لأسباب تتعلق بالولاء أو التسويق ، فيجب عليك تثبيت أفضل مكون إضافي موجود لاكتشاف هذا التهديد والقضاء عليه : WangGuard .

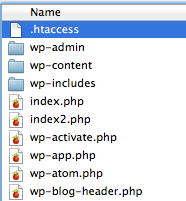

19. حماية ملف htaccess

لقد رأينا العديد من الإجراءات التي يمكننا تنفيذها من ملف Apache .htaccess ، ولكن لنفس السبب من المهم بنفس القدر حماية هذا الملف نفسه.

لقد رأينا العديد من الإجراءات التي يمكننا تنفيذها من ملف Apache .htaccess ، ولكن لنفس السبب من المهم بنفس القدر حماية هذا الملف نفسه.

ملف .htaccess هو ملف خادم Apache يطبق القواعد على أي تطبيق مثبت على استضافتك ، في حالتنا WordPress ، القدرة على تطبيق إجراءات الأمان والسلامة ، من بين أمور أخرى.

لحماية ملف .htaccess أيضًا من الوصول غير المرغوب فيه ، يمكنك تضمين الأسطر التالية في نفس الملف:

<files .htaccess> order allow,deny deny from all </files>

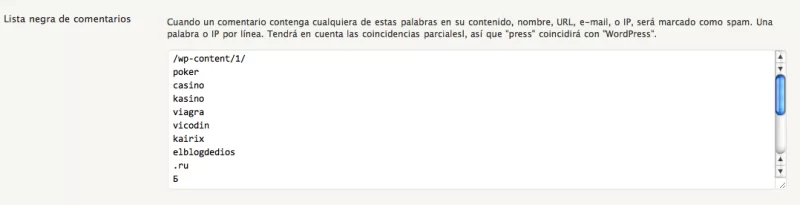

20. حماية نفسك من البريد العشوائي

تتمثل إحدى المهام المعتادة لأي مسؤول لنظام إدارة المحتوى ، مثل WordPress ، في التحكم في البريد العشوائي في التعليقات. أولاً ، لأنها مصدر إلهاءات وروابط غير مرغوب فيها في نماذج التعليقات. وثانيًا ، لأن بعض المتسللين يستخدمون هذه النماذج لإدخال تعليمات برمجية قد تعرض أمان تثبيت WordPress الخاص بك للخطر.

لهذا يمكننا ، ويجب علينا ، تطبيق استراتيجيات مختلفة:

- أضف نظام التحقق من Captcha البشري من خلال إضافات Really Simple CAPTCHA أو WangGuard المذكورة سابقًا.

- قم بتنشيط مكون إضافي لفحص البريد العشوائي مثل Akismet .

- حماية النماذج من حقن الأحرف الخاصة .

وبالطبع ، وبدون الحاجة إلى تثبيت أي شيء ، قم بتطبيق قواعد التحكم في البريد العشوائي من الإعدادات -> تعليقات تثبيت WordPress الخاص بك:

- الموافقة يدويا على جميع التعليقات.

![]()

- إضافة قواعد لوضع علامة تلقائيًا على التعليقات غير المرغوب فيها على أنها بريد عشوائي.

21. تجنب الضعف بينغ باك

هناك ثغرة محددة ، تسمى ثغرة pingback ، والتي تستحق الذكر بشكل خاص لأنه على الرغم من سهولة إصلاحها ، إلا أنها ستعطل وظائف WordPress المهمة مثل الإدارة عن بُعد ، أو استخدام تطبيقات الهاتف المحمول أو حتى نظام pingback و trackback.

إنه مرتبط ببروتوكول XML-RPC ، وهو ما يسمح لـ WordPress بالاتصال ، على سبيل المثال ، بتطبيق WordPress لنظام iOS أو Android ، بالإضافة إلى المحررين غير المتصلين وبعض أنظمة مشاركة المحتوى ، لذلك من حيث المبدأ تعطيل هذا البروتوكول لا يبدو مستحسن.

الشيء السيئ هو أنه مسار مفتوح لإدخال التعليمات البرمجية من قبل المهاجمين .

ومع ذلك ، إذا كنت واضحًا أنك لن تستخدم هذا النوع من التطبيقات أبدًا ، فإن الحل بسيط مثل حذف ملف تثبيت WordPress المسمى xml-rpc.php .

المشكلة الوحيدة هي أنه عند تحديث WordPress ، سيتم إعادة إنشائه ، لذا فإن الإجراء الأكثر دقة هو إضافة هذه الأسطر إلى ملف htaccess المألوف بالفعل :

# proteger xmlrpc <Files xmlrpc.php> Order Deny,Allow Deny from all </Files>

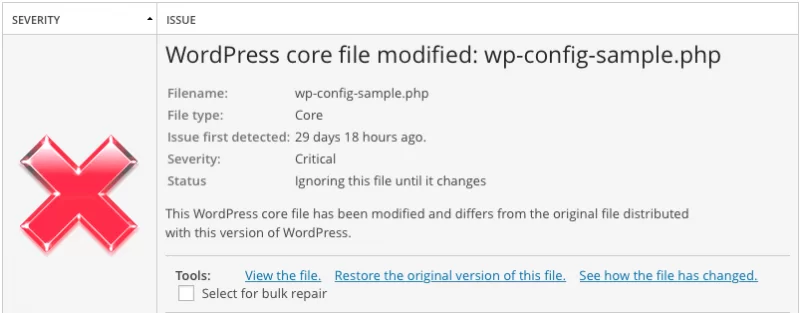

22. تحقق من التغييرات في ملفات تثبيت WordPress الخاص بك

يجب أن تضع في اعتبارك أن الأمن يجب أن يكون مصدر قلق دائم ونشط. ولكن ، لحسن الحظ ، يساعدنا WordPress في أتمتة العديد من هذه المهام ودائمًا ما تكون مجانًا.

وهناك طريقة رائعة لمراقبة تثبيت WordPress الخاص بنا وهي استخدام المكونات الإضافية مثل iThemes Security أو WordFence ، كما هو موضح أعلاه. ستراقب هذه المكونات الإضافية سلامة ملفات تثبيت WordPress الخاصة بنا والتغييرات المحتملة لها ، في محاولة لتجنب التعديلات ، وعندما لا يكون ذلك ممكنًا ، يتم إخطارنا بهذه التغييرات حتى نتمكن من التراجع عنها وبالتالي الحفاظ على سلامتها .